Sovranità digitale e controllo dei dati in cloud nella geopolitica e scenari internazionali

Possediamo veramente i nostri dati? Siamo in grado di sopravvivere a un evento cigno nero?

Questo articolo ha una genesi molto travagliata specialmente per quanto riguarda l’esporsi in una narrazione che è contraria al comune credere della maggior parte delle persone. Credo però che i tempi siano maturi e che il fatto che inizio a veder cambiare il sentiment condiviso sull’argomento mi porta a prendere la decisione di pubblicare il mio pensiero. Inoltre reputo che la rete di contatti che ho costruito dal 2018 sia sufficientemente preparata e dotata di critica costruttiva da poter prendere questo scritto come un’opinione e, quindi, poter instaurare un dibattito costruttivo.

Premessa: non è un post politico e non ne ha alcuna velleità. Tuttavia, per esprimere determinati concetti dovrò addentrarmi nel campo della geopolitica senza la presunzione di considerarmi esperto in materia.

Cosa significa un evento “cigno nero”?

Un evento “cigno nero” è definito come segue.

Un evento non previsto, che ha effetti rilevanti e che, a posteriori, viene inappropriatamente razionalizzato e giudicato prevedibile con il senno di poi. link wikipedia

Credo che la prima volta che tutti abbiamo sentito parlare di un tale evento sia stato con la pandemia di COVID-19 che ha portato a stravolgere tutte le nostre abitudini e ci ha fatto dubitare del mondo come lo conoscevamo.

Perché ne sto parlando? Perché ne comprenderemo bene il significato successivamente.

La dipendenza tecnologica da stati uniti d’America e Cina.

Volenti o nolenti il libero mercato ci ha portati in una situazione in cui tutto ciò che utilizziamo è prodotto fisicamente in Cina (pc, smartphone, tablet e apparati infrastrutturali) e il software operativo che utilizziamo su di essi (Windows, Mac Os, Android, IOs) è prodotto negli stati uniti d’America.

Ormai in Europa (intesa come continente e quindi anche in Confederazione Elvetica) c’è una dipendenza pressoché totale da questi sistemi ed è un fatto che ormai è assodato e diamo per assolutamente normale.

Ad aggravare la situazione le nostre abitudini digitali e di vita, sia privata che lavorativa, che ci porta ad essere sempre operativi e in mobilità, questo ha introdotto l’uso quotidiano del cloud.

Alzi la mano chi ha il proprio cloud privato.

Bene, mi aspettavo una risposta del genere!

Come mai questa scelta?

Credo che il fatto di essere una minoranza, e per questo spesso ho avuto discussioni accese con dei colleghi, derivi dal fatto che non ho mai rinunciato, dopo un breve entusiasmo iniziale, ancora ai tempi del motto “Don’t be Evil” di Google, ormai sepolto, alla mia sovranità digitale e a quella dei miei dati.

Il fatto è molto semplice, il cloud pubblico è comodo, rapido, efficace e risolve un problema di fondo molto importante: quando bisogna collaborare con qualcuno, è molto probabile che abbia un account Google, Apple o Microsoft e non ci sia bisogno di creare account, deleghe o affini per una collaborazione efficace in un mondo moderno.

Però… Abbiamo subito il fenomeno della famigerata Boiling Frog nel quale la rana, immersa nell’acqua inizialmente fredda, scaldata progressivamente, arriva a essere bollita viva senza accorgersene.

Il cloud era gratis, anche per scopi aziendali, spazio infinito, fino a quando la dipendenza non è stata tale da poter inserire delle fee di pagamento.

La maggior parte delle aziende non possiede più nemmeno la suite office, in quanto inserita nell’abbonamento Microsoft 365.

I sistemi operativi chiedono con insistenza asfissiante di attivare lo spazio cloud fornito, di memorizzare i dati importanti dei sistemi al sicuro nei propri cloud.

Addirittura (se qualcuno non coglie la pericolosità di questa faccenda ne discuto volentieri) per una comodità spesso non ricercata, dei dati che non dovrebbero MAI lasciare il computer dell’utente, vengono salvati comodamente nell’account cloud fornito. Un esempio eclatante è la chiave di sblocco manuale di Bit Locker che viene salvata nell’account Microsoft associato all’utenza Windows. Beninteso, ho recuperato i dati a un’azienda in questo modo, ma il titolare ha sollevato numerosi dubbi sull’utilità della crittografia così fatta. La sua preoccupazione, infatti, era di timori di accesso non voluto ai propri dati in caso di smarrimento del computer.

Cosa potrà mai andare storto?

Bene, qui arrivano le mie scrupolosità, puntigliosità e deformazione professionale e mi faccio aiutare da due concetti, di cui uno è un proverbio molto noto:

- Una volta che una cosa la sanno in due non è più un segreto

- Il cloud è il computer di qualcun altro

Il vecchio continente si trova tra l’incudine e il martello (sarebbe più appropriato dire tra gli incudini e i martelli) di:

- una potenza mondiale che già conosciamo e il cui branding è “la democrazia migliore al mondo”

- un paese che ha smesso da tempo di essere “terzo” e anche “secondo” mondo e che ha una cultura molto diversa da quella tradizionale e che sta, non più tanto educatamente, bussando alla porta per partecipare alla dirigenza dell’economia mondiale.

Nel frattempo le elezioni americane hanno eletto un presidente che ha una strategia abbastanza singolare che potrebbe sembrare quella di una politica urlata e che minaccia di usare la forza militare per “Make America Great Again” (btw, is America great again yet?)

In questi velocissimi primi mesi di governo è riuscito, con questa politica, a infastidire il dragone rosso al punto da convincere il paese a cancellare tutti gli ordini di aeromobili commissionati a boeing perturbando non poco il titolo in borsa del colosso costruttore di aeromobili.

Diciamo che la situazione non è delle più rilassate e sembra di vedere alcuni scenari studiati a storia nelle scuole superiori.

Abbiamo una guerra in Europa, Trump aveva promesso che sarebbe finita presto e forse è servito il funerale di un pontefice per riaprire un dialogo tra stati uniti e Ucraina interrotto in maniera clamorosa con l’abbandono del dialogo da parte di Zelensky delle trattative in corso alla casa bianca per aprire dei negoziati per la fine della guerra in Ucraina.

Trump ha una dialettica che fa spesso riferimento ai nemici dell’America (che come espressione stride un pochino con l’idea di una democrazia, secondo il mio modesto parere). Dall’altra parte seguono i fatti, la Cina senza tanti giri di parole, agisce.

In mezzo c’è il vecchio continente. NOI.

Per cui riprendiamo la domanda iniziale “Cosa mai potrà andare storto?”

Abbiamo una probabilità non nulla che la situazione subisca una escalation e sappiamo tutti, per errori di gioventù o per sentito dire che quando due persone alterate iniziano ad alzare le mani è meglio non trovarsi in mezzo ma l’unica nostra speranza di spostarci geograficamente è legata alla deriva dei continenti. Non abbiamo tutto questo tempo.

Facendo un punto intermedio della situazione, ci troviamo potenzialmente in mezzo a due potenze che stanno entrando in conflitto e che l’Europa dovrà capire se e come rimanere neutrale o schierarsi. Per puro esercizio accademico, e senza credere di avere la sfera di cristallo, sperando di suscitare una discussione costruttiva con i lettori, ci accingiamo a valutare i possibili scenari accennati la volta scorsa.

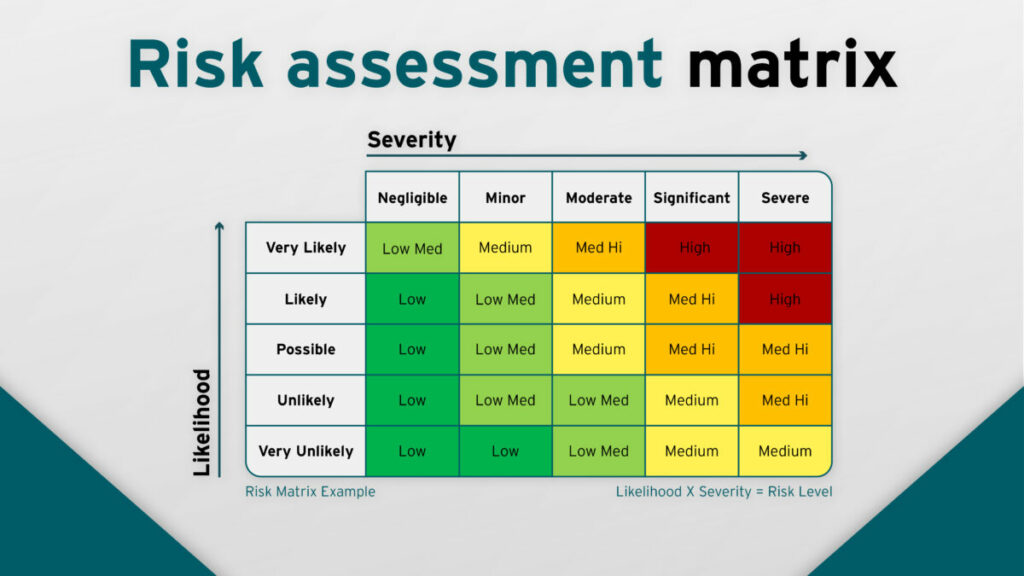

Vediamo che si aprono quindi 4 scenari di cui 3 veramente terribili, ma con probabilità di accadimento bassa (forse però non più bassa come una volta).

Chiunque abbia fatto un’analisi del rischio sa che deve calcolare il rischio commisurato alla probabilità di accadimento, e se il rischio è enorme con una probabilità di accadimento bassa va trattato al pari di un rischio più basso con una probabilità di accadimento maggiore. E, come possiamo notare dalla matrice di analisi del rischio della figura precedente, un rischio massimo, non lascia scampo di poter trattare nulla come se fosse un rischio basso, si parte da un rischio medio, che necessita, per compliance e buona prassi, di un’analisi attenta e per lo meno delle procedure di mitigazione o di fallback.

Gli scenari

Ecco vediamo di seguito gli scenari che, secondo la mia modesta opinione, si possono aprire con gli scenari internazionali descritti:

- 1) stati uniti d’America e Cina trovano un accordo e iniziano a dialogare e ciascuno lascia all’altro lo spazio che cerca.

Questo è quello più probabile e che conviene a tutti (stati uniti d’America e Cina in primis) ma la probabilità di accadimento, secondo il mio parere, sta diventando più bassa via via che gli stati si provocano a vicenda.

- 2) stati uniti d’America e Cina litigano e l’Europa si schiera con l’alleato storico

Questo potrebbe mettere in crisi le infrastrutture critiche di telecomunicazione perché il libero mercato ha portato, da diversi anni, a diminuire le quote di presenza di apparati di fabbricazione statunitense in tutto ciò che mantiene attive le nostre comunicazioni e non dimentichiamoci che questo potrebbe essere un rischio per la sicurezza nazionale di ciascuno stato.

“In recent years, the United States and several other countries have asserted that the company threatens their national security, saying it has violated international sanctions and stolen intellectual property, and that it could commit cyber espionage. Many U.S. policymakers view Huawei as a commercial extension of the Chinese Communist Party (CCP).”

Detto terra terra, il governo cinese potrebbe decidere di interrompere le nostre infrastrutture critiche. Come? Chiaramente con le backdoor di stato, mai dimostrate, sempre ipotizzate e sempre respinte con forza da parte del produttore principe Huawei. Avete presente quel detto che tendiamo a vedere i nostri peggiori difetti nel prossimo? Ecco, non è che se tutto fosse Cisco questo non potrebbe accadere a parti inverse. Non è che stiamo parlando di un litigio fra chierichetti.

- 3) stati uniti d’America e Cina litigano e l’europa si schiera con la nuova potenza nascente

Questo, d’altro canto porterebbe alla possibilità che le intelligence americane vogliano poter accedere liberamente ai nostri dati, che noi diligentemente memorizziamo “sul computer di qualcun altro” (come affermato nel primo articolo, il cloud è il computer di qualcun altro) oppure il governo americano potrebbe selettivamente o in blocco comandare la sospensione di account cloud dei “nemici della democrazia”.

Sicuramente il lettore attento avrà già capito che entrambe le situazioni sono distruttive per la nostra economia, per i segreti industriali delle aziende, per la pubblica amministrazione, e in fondo, ma non meno importante, per la nostra democrazia.

- 4) stati uniti d’America e Cina litigano e l’Europa riesce a rimanere neutrale, il che apre quattro sotto scenari possibili:

Per valutare la probabilità che l’Europa riesca a mettersi nelle condizioni di neutralità si dovrebbero fare delle considerazioni di natura politica, economica e commerciale che non ho la presunzione di affrontare e, ingenuamente, reputo che questo sia il meno probabile di tutti

- 4a) l’Europa rimane neutrale e ciò non da fastidio a nessuno dei due litiganti

Questo sotto scenario è molto molto improbabile e sarebbe uno scenario utopico nel caso si verificasse l’evento distopico e un po’, permettetemi la licenza poetica, “cigno grigio” del conflitto tra stati uniti e Cina.

- 4b) l’Europa rimane neutrale e ciò da fastidio a entrambi i litiganti

Questo è molto molto probabile, considerando però che è il più probabile sotto scenario di uno scenario a mio modesto avviso poco probabile, nel caso si scatenasse un conflitto e l’Europa riuscisse a rimanere neutrale. Porterebbe inevitabilmente a entrambe le conseguenze degli scenari 2 e 3 unite in una tempesta perfetta senza possibilità di scampo.

- 4c) l’Europa rimane neutrale e ciò da fastidio alla Cina

Questo è improbabile e porterebbe alle conseguenze dello scenario 2.

- 4d) l’europa rimane neutrale e ciò da fastidio agli stati uniti

Questo è improbabile e porterebbe alle conseguenze dello scenario 3.

Voleranno missili sopra le nostre teste?

Nel valutare un conflitto globale nel 2025 viene da chiedersi come potrà essere sul serio, abbiamo tutti in mente l’ultimo conflitto mondiale nei racconti dei nostri nonni o genitori e per quanto abbiamo studiato sui libri di storia. Però vediamo che nelle nuove guerre, anche se di conquista del territorio, molte azioni di offesa sono passate sulla rete e su obiettivi strategici connessi.

Attenzione, il conflitto potrebbe portarci in un’epoca in cui non viene sparato nemmeno un singolo colpo ma di contro potrebbe scaraventare il mondo in una nuova guerra fredda in scenari di spie, danni collaterali, persone sparite o morte in circostanze curiose anche se sostanzialmente dovrebbe lasciare i civili più o meno al sicuro.

La guerra quindi potrebbe essere essenzialmente a colpi di attacchi informatici ad infrastrutture critiche e limitazioni elettroniche alle libertà individuali di ciascuno.

Come può impattare un ipotetico conflitto sulle nostre libertà individuali?

L’informazione è potere, governare il flusso delle informazioni porta inevitabilmente a indebolire il potere di chi la detiene.

Impedire l’utilizzo delle informazioni può mettere in ginocchio chiunque. A tal proposito, e per cercare di distendere un pochino l’animo di chi sta leggendo propongo la visione di un video, sicuramente umoristico, critico e, purtroppo, perfettamente attinente sulla dipendenza delle persone nei confronti del cellulare.

Nel momento in cui si volesse mettere in ginocchio una popolazione di un paese nemico, sicuramente si potrebbe agire sui dispositivi connessi.

Ah, abbiamo comprato l’automobile (elettrica o no) di produzione cinese?

Siamo consci che alcuni modelli (poi magari scopriamo che tutti lo sono) sono dotati di consenso remoto all’accensione? Proviamo a pensare a chi andrà a piedi se scontentiamo la Cina?

Abbiamo comprato l’automobile di produzione statunitense?

Siamo consci che TUTTI i modelli del noto marchio americano di auto elettriche sono dotati di consenso remoto all’accensione? Proviamo a indovinare chi andrà a piedi se scontentiamo gli stati uniti d’America?

Tanto per dimostrare che non si tratta di un’esagerazione. E se tutto ciò può essere possibile per un errore, crediamo forse che non possa essere attuabile deliberatamente? Con la differenza che potremmo utilizzare il nostro autoveicolo solamente nel caso ci fosse un malfunzionamento nell’azione deliberata.

E se abbiamo comprato un’automobile di produzione europea? No perché forse pensiamo di essere dei chierichetti in Europa?

Pensiamo forse che non ci sia un cosiddetto Kill-Switch per prevenire definitivamente l’accensione e la guida del veicolo? Per limitare gli spostamenti tramite Geofencing? Attivare la guida autonoma per provocare deliberatamente incidenti e precludere l’accesso a infrastrutture come autostrade? Si consiglia, per approfondire gli scenari che si prospettano, la visione del film “Il mondo dietro di te”

Crediamo forse che sia stata un’esagerazione l’invito del governo europeo a dotarsi di kit di sopravvivenza?

A new hope

L’Europa è una nazione recente, gli stati membri non sono così coesi come gli stati degli stati uniti d’America.

Spesso sento usare la massima “l’America innova, la Cina copia e l’Europa norma e rimane indietro”. Sono fiero di essere in Europa, almeno come locazione geografica, ma il popolo d’Europa deve diventare fiero di questa posizione e capire che la vera democrazia che esiste al mondo è quella del vecchio continente dove la legge non cala le braghe di fronte all’economia, al profitto e alla crescita tecnologica a tutti i costi.

Qui rischio di cadere veramente in politica ma nel senso più puro della sua definizione, quella che viene dall’antica Grecia. Infatti la parola politica deriva dal greco, e nel suo significato originale:

“Era il termine in uso per designare ciò che appartiene alla dimensione della vita comune, dunque allo Stato (πόλις) e al cittadino (πολίτης).” (cit. Treccani)

Pertanto la mia parte politica è quello che ritengo sia il bene per ogni cittadino che si trova nell’area di influenza europea (Svizzera inclusa) dove le normative stringenti sulla protezione dei dati personali GDPR e LPD (scomode, per carità, ma a tutela dei diritti umani fondamentali) e sull’intelligenza artificiale vogliono porre dei limiti chiari a quello che possa e non possa essere fatto ai cittadini europei (e svizzeri).

La cosa importante, per la nostra salvezza, è che l’Europa non si faccia dividere dalla politica internazionale, rimanendo compatta in un ruolo fondamentale che è quello di prevenire abusi come quelli descritti nei miei scenari distopici.

Cosa possiamo fare TUTTI nel concreto?

Innanzitutto, come cita il motto di InformatiCH Sagl, “Riprendi il controllo dei tuoi dati!”.

Come si fa? Qualcosa in Europa si muove, e sempre più pubbliche amministrazioni e aziende critiche stanno passando all’open source e a strumenti come Nextcloud in modo da diventare di nuovo proprietari esclusivi, controllori e responsabili dei propri dati, dei propri utenti, cittadini e clienti.

Ormai la suite di Nextcloud non ha nulla che manca a quelle commerciali di Microsoft o Google ed ha anche una marcia in più, essendo un sistema federato, l’azienda A potrebbe garantire l’accesso a una porzione di dati all’azienda B istruendo la propria istanza di fidarsi dell’autenticazione dell’utente presente sull’istanza dell’azienda B senza bisogno di creare nuovi account. È comodo, proprio come accennavo nel primo articolo, come dare per scontato che chiunque abbia un account su un cloud “pubblico”.

Il vendor lock-in

Di cosa parliamo con vendor lock-in? Come sempre mi faccio aiutare da Wikipedia.

Il vendor lock-in (blocco da fornitore), in economia, è il rapporto di dipendenza che si instaura tra un cliente ed un fornitore di beni o servizi, tale che il cliente si trova nella condizione di non poter acquistare analoghi beni o servizi da un fornitore differente senza dover sostenere rilevanti costi e rischi per effettuare questo passaggio[1]. I costi, dovuti a lock-in, che creano barriere all’entrata in un mercato possono comportare azioni antitrust contro chi detiene il monopolio di quel mercato.

E se la transizione fosse difficile per dei vendor lock-in? Beh, è sempre possibile impostare per lo meno la copia locale periodica dei propri dati e avere pronto un piano di disaster recovery e business continuity da validare e provare periodicamente per essere pronti allo scenario “cigno nero” che poi, con il mio proverbiale ottimismo ho già detto che tanto nero non è più.

Vorrei proporre una riflessione: diffidiamo dai servizi o prodotti “magici” che promettono disaster recovery e business continuity come se fossero soluzioni preconfezionate.

A mio modesto parere, parlare di “prodotti” in questo contesto è riduttivo.

Tutto ciò che garantisce la continuità operativa di un’organizzazione, infatti, non può essere trattato come una semplice fornitura.

La Business Continuity, se affrontata seriamente, è un processo, non un oggetto da acquistare. È infatti un insieme strutturato di scelte, verifiche, protocolli e responsabilità condivise.

Richiede metodo, documentazione, aggiornamento e un approccio consapevole.

Serve una procedura viva, integrata nella cultura aziendale, non un “tool” da attivare all’occorrenza.

Differenza tra prodotto e processo

Il prodotto o il servizio sono quei componenti che vanno ponderati sull’acquisto, nell’eterna decisione aziendale “Make or Buy” con tutte le conseguenze del caso,

La tecnologia si compra ma è nostro preciso dovere e nostra responsabilità l’uso che ne facciamo.

Faccio un piccolo esempio:

- Compriamo dall’azienda ipotetica “Backup, DR e BC” il servizio che ci garantisce determinati parametri di RPO e RTO, nello specifico, in estrema semplificazione, quanti dati siamo disposti a perdere (RPO) e quanto tempo siamo disposti ad aspettare per essere nuovamente operativi (RTO)

- Ci fidiamo di aver comprato e installato il prodotto

- Succede un evento avverso che richiede di partire con il Disaster Recovery (o Business Continuity)

In questo caso si scatena il panico. Ma come sarebbe dovuta essere la procedura corretta?

Proviamo ad immaginare uno scenario:

- Compriamo dall’azienda ipotetica “Backup, DR e BC” il servizio che ci garantisce determinati parametri di RPO e RTO, nello specifico, in estrema semplificazione, quanti dati siamo disposti a perdere (RPO) e quanto tempo siamo disposti ad aspettare per essere nuovamente operativi (RTO)

- Stendiamo una procedura che indichi chiaramente CHI deve prendere la decisione di invocare il Disaster Recovery (o Business Continuity)

- Nella procedura pensiamo agli scenari che potrebbero scatenare il disaster recovery totale o parziale

- Nella procedura definiamo le responsabilità e le incombenze di ciascuna persona durante tutta la fase di attuazione della stessa

- Nella procedura inseriamo un manuale operativo per ciascun gruppo di utenti (il vecchio “cosa fare se…” dei manuali delle automobili negli anni 80 per esempio)

- Verifichiamo periodicamente che tutto vada bene e quindi:

- Una volta che la procedura è pronta, va documentata per compliance ai fini LPD/GDPR/NIS

In questo modo otteniamo due risultati fondamentali: le persone non vanno nel panico perché sanno già cosa fare al momento opportuno; non abbiamo persone che perdono il controllo perché i carichi di lavoro sono sbilanciati.

In ultimo possiamo garantire ai nostri clienti che siamo pronti a lavorare per loro anche in condizioni che fermerebbero probabilmente la concorrenza.

In conclusione

Pensiamo a cosa può accadere con un accesso non autorizzato ai vostri dati personali o a dati riservati, ad esempio la classica directory “progetti futuri” di un’organizzazione aziendale, da parte di una realtà privata che ha un bilancio che supera di gran lunga il PIL di molti stati non del primo mondo.

Pensate a come può andare a finire se vedessimo il nostro progetto super-innovativo targato “Google” “Apple” o “Microsoft” oppure di una misteriosa startup dirompente che non si capisce come abbia fatto ad avere la nostra stessa idea, e averla messa in pratica e sul mercato in così poco tempo?

Pensiamo se nulla della nostra vita fosse più privato e venisse usato contro di noi.

E quando ci sarà una risposta a questi quesiti, fissate una consulenza gratuita con noi o con altre aziende sempre in grado di NON appoggiarsi a cloud terzi ma a costruire la propria infrastruttura a partire da una manciata di server sparsi in datacenter opportunamente distanti tra di loro e magari in stati diversi.

E con questo voglio dire di stare tranquilli, che non esistono problemi insormontabili se viene fatto nostro il detto latino “Si vis pacem, para bellum” che per me non significa comprare un fucile ma magari, con lo stesso prezzo, un paio di server.

Vi invito ancora a una discussione costruttiva nei commenti di questo post o anche in forma privata su Linkedin® o per e-mail.

Grazie di essere arrivati fino a qui a leggere, mi piacerebbe tanto sentire la vostra opinione!

Se volete proteggere le vostre aziende da una cattiva gestione dei vostri dati, seguite la nostra pagina InformatiCH Sagl